امنیتسیستم عامل لینوکسمقالات وب

چگونه آسیب پذیری Meltdown را در لینوکس بررسی و پچ کنیم؟

همانطور که می دانید ملت داون(Meltdown) اسیب پذیری امنیتی سطح تراشه(Chip) است که بیشتر فضاهای ایزوله اساسی بین برنامه های کاربر و سیستم عامل را می شکند. این موضوع به برنامه موجود اجازه می دهد به کرنل سیستم عامل و سایر نواحی خصوصی در حافظه برنامه دسترسی داشته باشد و به احتمال زیاد داده های حساسی همچون پسورد و سایر موارد امنیتی را به سرقت ببرد. اسپکتر(Spectre) نیز اسیب پذیری امنیتی سطح تراشه هست که فضاهای ایزوله بین برنامه های مختلف را از بین می برد. این موضوع هکر را قادر می سازد برنامه های عاری از خطا را به یک برنامه سرقت اطلاعات تبدیل کند. این اسیب پذیری دستگاه های موبایلی، رایانه های شخصی و سیستم های ابری را بسته به زیرساخت های فراهم کننده تحت تاثیر خود قرار می دهد و می تواند داده های مشتریان را از رایانه هایشان بدزد. در این مقاله قصد داریم یک اسکریپت شل مفید را برایتان معرفی کنیم که سیستم لینوکس را بررسی می کند و حملات مرتبط با این دو اسیب پذیری را مشخص می نماید. پس همراه وب ایده باشید.

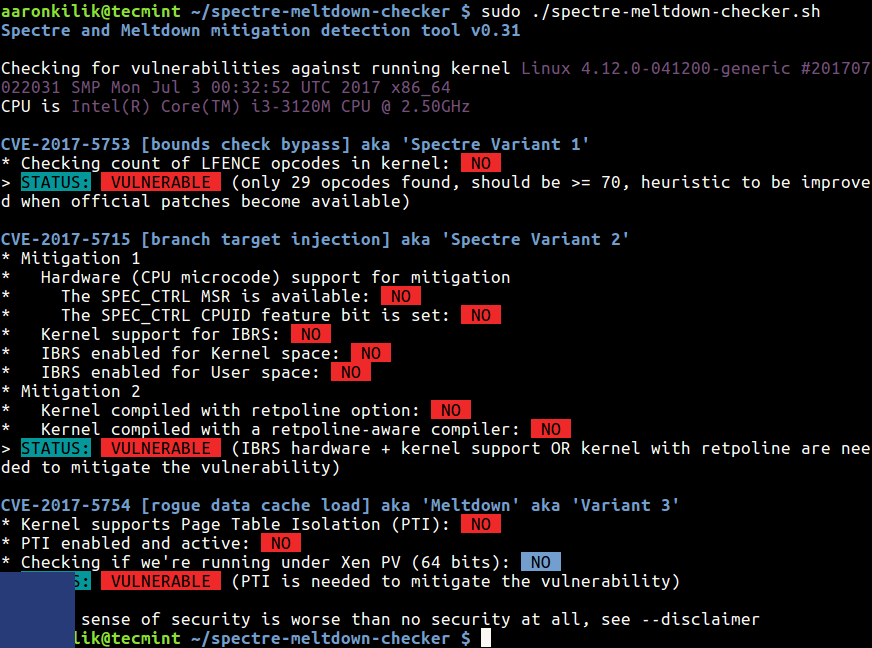

بررسی کننده ملت داون-اسپکتر(spectre-meltdown-checker )، اسکریپت ساده ای است که می تواند اسیب پذیر بودن سیستم لینوکس را در برابر این خطرات بررسی کند. زمانی که این اسکریپت را اجرا کردید، می توانید منتظر بمانید تا کرنلی که در حال حاضر در سیستم شما وجود دارد را مورد بررسی قرار دهد. به خاطر داشته باشید که باید این اسکریپت را با دسترسی روت اجرا کنید تا بتوانید اطلاعات مورد نیاز را به دست آورید.

$ git clone https://github.com/speed47/spectre-meltdown-checker.git

$ cd spectre-meltdown-checker/

$ sudo ./spectre-meltdown-checker.sh

از طریق نتایج اسکن بالا می توان متوجه شد که کرنل ازمایشی ما به سه CVE اسیب پذیر است. علاوه بر این می توان نکات مهمی را در مورد باگ های پردازنده به دست آورد:

- اگر سیستم شما پردازنده آسیب پذیری دارد و کرنل پچ نشده را مورد استفاده قرار می دهد نمی توانید از آن برای کار با اطلاعات حساس و مهم استفاده کنید

- خوشبختانه پچ های نرم افزاری در برابر ملت داون و اسپکتر منتشر شده است.

این مقاله را نیز بخوانید: اسیب پذیری بزرگ spectre و meltdown

آخرین کرنل های لینوکس به گونه ای طراحی شده اند که می توانند با این باگ های امنیتی پردازنده مبارزه کنند. پس باید نسخه کرنل خود را به روز کنید و سرور را ریبوت نمایید تا تغییرات اعمال شود:

$ sudo yum update [بر روی CentOS/RHEL]

$ sudo dnf update [بر روی fedora]

$ sudo apt-get update [بر روی Debian/Ubuntu]

# pacman -Syu [بر روی Arch Linux]

بعد از ریبوت، مطمئن شوید که به کمک اسکریپت بالا دوباره سیستم خود را بررسی می کنید.